हैकिंग और ट्रैकिंग पत्राचार।

यह कैसे काम करता है?

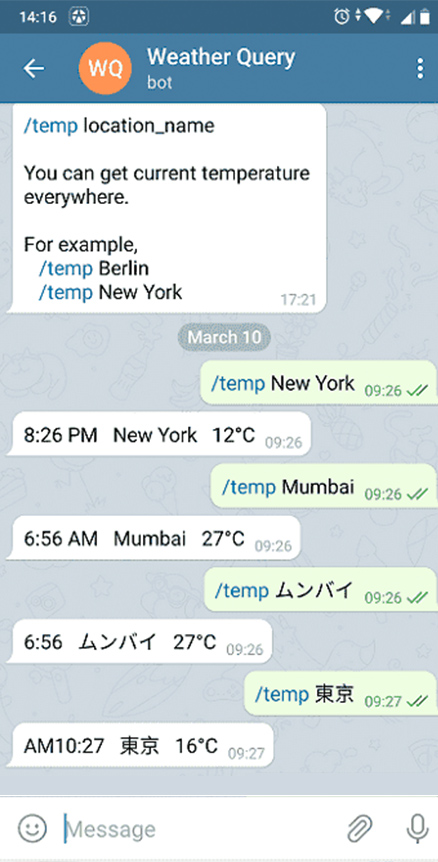

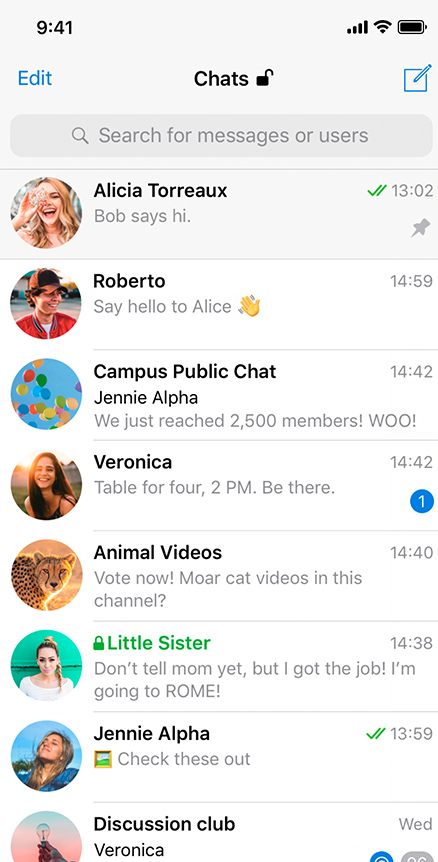

उपयोगकर्ता द्वारा उस खाते का विवरण निर्दिष्ट करने के बाद जिसे वह हैक करना चाहता है और हैक लॉन्च करता है, एप्लिकेशन संचालन का एक निश्चित क्रम निष्पादित करेगा, जिसके पूरा होने पर Tgtracker को एक वर्चुअल डिवाइस पर लक्ष्य खाते के लिए अधिकृत किया जाएगा - एक वर्चुअल डिवाइस का उपयोग हैक की गोपनीयता और गुमनामी की गारंटी देता है। सबसे पहले, सॉफ़्टवेयर खाता डेटाबेस को तृतीय-पक्ष इंटरफ़ेस, Tgtracker डैशबोर्ड पर तैनात करेगा। इसके बाद एप्लिकेशन उपयोगकर्ता को एक सूचना भेजेगा कि हैक पूरा हो गया है। एक बार जब उपयोगकर्ता अपने खाते में लॉग इन करता है, तो सॉफ़्टवेयर लगातार नई गतिविधि की निगरानी करना शुरू कर देगा, और अधिसूचना सेटिंग्स के अनुसार उपयोगकर्ता को इसके बारे में सूचित करेगा।